1 – NCSC: la configuración es clave para la seguridad en la nube

El Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido ha ampliado su guía de seguridad en la nube con recomendaciones para usar aplicaciones de software como servicio (SaaS) y plataformas de nube pública de forma segura. El resultado final: se trata de una configuración adecuada.

He aquí una muestra de los consejos del NCSC:

SaaS

Comprenda las aplicaciones y su propósito, para que pueda equilibrar la usabilidad y la seguridad en su configuración

Administre la incorporación y baja de usuarios a través de un proceso continuo de «incorporaciones, movimientos y abandonos» para otorgar y eliminar el acceso

Adopte una autenticación de usuario robusta, que incluya atributos de usuario únicos y granulares y mejores prácticas como el inicio de sesión único (SSO) y la autenticación multifactor (MFA)

Minimice la cantidad de usuarios administrativos, aplique el principio de privilegio mínimo y registre y controle el acceso privilegiado

Tener planes de respuesta a incidentes y recuperación ante desastres probados y bien definidos

Plataformas en la nube: infraestructura como servicio (IaaS) y plataforma como servicio (PaaS)

Autentique las identidades de los usuarios, utilizando SSO, MFA, requisitos de contraseña segura y monitoreo de autenticación

Aplique controles de acceso granulares para que tanto las identidades de los usuarios como las de los servicios solo accedan a los datos y servicios que necesitan.

Aproveche la automatización para hacer cumplir la seguridad mediante el uso de una amplia variedad de herramientas de automatización para detectar, alertar y bloquear cambios no autorizados.

Establezca la observabilidad para ver y analizar todos sus recursos en la nube y monitorear los cambios y problemas del servicio en la nube

Proteja sus datos en reposo y en tránsito, y solo almacene y procese datos en la nube mientras sea necesario

Para obtener todos los detalles, consulte el anuncio del NCSC » Nueva guía de seguridad en la nube: se trata de la configuración «, junto con un resumen de la guía y secciones específicas y detalladas sobre la seguridad de SaaS y la seguridad de la plataforma IaaS/PaaS .

2 – Publicación de una guía completa sobre el ransomware LockBit

Es todo lo que siempre quiso saber sobre LockBit pero no se atrevió a preguntar.

Las agencias de seguridad cibernética de siete países publicaron esta semana un aviso conjunto sobre LockBit, que según dijeron se clasificó como la variante de ransomware más implementada del mundo el año pasado y continúa causando caos en 2023.

La operación de LockBit utiliza un modelo de ransomware como servicio (RaaS), con afiliados reclutados para llevar a cabo ataques utilizando sus herramientas e infraestructura. Pero debido a que los afiliados de LockBit funcionan de forma independiente, emplean una amplia variedad de tácticas, técnicas y procedimientos (TTP).

“Esta variación en los TTP de ransomware observados presenta un desafío notable para las organizaciones que trabajan para mantener la seguridad de la red y protegerse contra una amenaza de ransomware”, se lee en el documento de 30 páginas, titulado “Comprender a los actores de amenazas de ransomware: LockBit”.

Escrita por agencias cibernéticas de EE. UU., Canadá, Australia, Reino Unido, Francia, Alemania y Nueva Zelanda, la guía ofrece una inmersión profunda en todo lo relacionado con LockBit, incluida su evolución; herramientas utilizadas por los atacantes; TTP; vulnerabilidades explotadas; mitigaciones recomendadas; y tendencias y estadísticas.

“Dotar a las organizaciones con este conocimiento les permitirá comprender, reconocer y enfrentar mejor esta amenaza”, dijo Sami Khoury, director del Centro Canadiense de Seguridad Cibernética, en un comunicado.

Para obtener todos los detalles, consulte el anuncio de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y la guía completa , así como la cobertura de The Record , Infosecurity Magazine , The Register y Computer Weekly .

3 – OWASP renueva sus 10 principales riesgos de seguridad de API

OWASP acaba de revisar su lista de las 10 debilidades y riesgos de seguridad de API más críticos por primera vez desde 2019. Entonces, si es un desarrollador, diseñador o arquitecto involucrado en el desarrollo y mantenimiento de API, échele un vistazo. La lista describe cada riesgo, clasifica su explotabilidad y explica sus impactos. También ofrece recomendaciones para prevenir cada uno de los siguientes riesgos:

OWASP renueva sus 10 principales riesgos de seguridad de API

Autorización de nivel de objeto roto

Autenticación rota

Autorización de nivel de propiedad de objeto roto

Consumo de recursos sin restricciones

Autorización de nivel de función rota

Acceso sin restricciones a flujos comerciales confidenciales

Falsificación de solicitud del lado del servidor

Configuración incorrecta de seguridad

Manejo inadecuado de inventario

Consumo inseguro de API

“Por naturaleza, las API exponen la lógica de la aplicación y los datos confidenciales, como la información de identificación personal (PII), y debido a esto, las API se han convertido cada vez más en un objetivo para los atacantes. Sin API seguras, la innovación rápida sería imposible”, se lee en la sección Prólogo del proyecto .

Para obtener todos los detalles, vaya a la página principal del Proyecto de seguridad API de OWASP y consulte la lista .

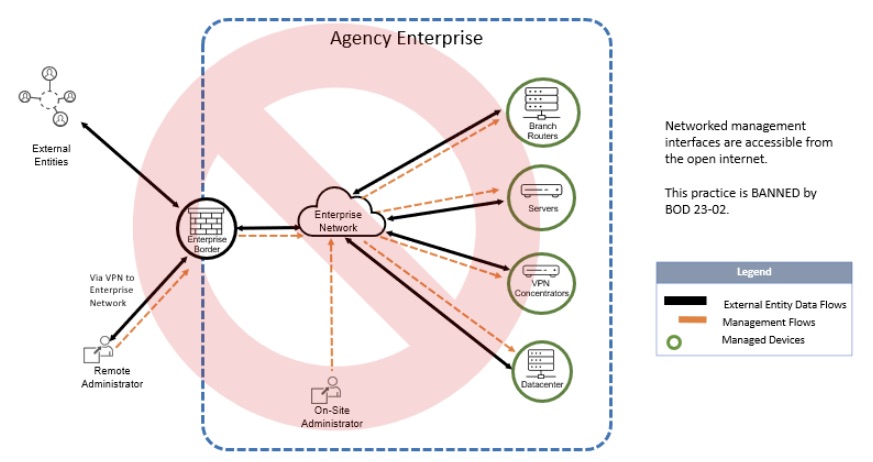

4 – CISA se acerca a las herramientas de administración de red accesibles por Internet

¿Su empresa utiliza herramientas de administración remota para administrar redes internas a través de Internet público? Es posible que desee consultar lo que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) tiene que decir sobre ellos.

CISA los encuentra tan riesgosos cuando están configurados incorrectamente que esta semana emitió una orden instruyendo a las agencias federales civiles a desconectarlos de Internet o protegerlos a través de capacidades de confianza cero que imponen el control de acceso.

“Con demasiada frecuencia, los actores de amenazas pueden usar dispositivos de red para obtener acceso sin restricciones a las redes organizacionales, lo que a su vez conduce a un compromiso a gran escala”, dijo la directora de CISA, Jen Easterly, en un comunicado. Después de que se detecte una herramienta de este tipo, las agencias tendrán 14 días para tomar medidas correctivas.

Un ejemplo de estas herramientas, que CISA llama “interfaces de administración expuestas a Internet”, sería una consola basada en la web y accesible a Internet para administrar un enrutador en la red interna de una agencia.

Si bien la orden, titulada “Directiva operativa vinculante 23-02: Mitigación del riesgo de las interfaces de administración expuestas a Internet”, está dirigida específicamente a las agencias civiles federales, su consejo podría ser útil para cualquier organización que utilice este tipo de herramienta.

Práctica prohibida por BOD 23-02: Interfaces de administración en red accesibles desde Internet

(Fuente: CISA)

Para obtener todos los detalles, consulte:

El anuncio » CISA dirige a las agencias federales para proteger las interfaces de administración expuestas a Internet «

Directiva Operativa Vinculante 23-02

Guía de implementación de la directiva

Cobertura y comentarios de The Record , FCW y FedScoop

5 – Accenture: La ciberseguridad impulsa los negocios

La ciberseguridad ayuda a aumentar las ventas y reducir los costos. Esa es una conclusión clave del informe «Estado de la resiliencia de la ciberseguridad 2023» de Accenture, publicado esta semana.

Específicamente, las organizaciones con programas de ciberseguridad estrechamente alineados y objetivos comerciales son:

18 % más de probabilidades de alcanzar los objetivos de crecimiento de los ingresos y de cuota de mercado

26 % más de probabilidades de reducir el costo de las infracciones e incidentes de ciberseguridad

Para el estudio, Accenture encuestó a 3000 encuestados (2500 ejecutivos de seguridad y 500 líderes empresariales) de empresas con ingresos de más de mil millones de dólares, ubicadas en 14 países y de 15 industrias.

Identificó al 30 % como “cibertransformadores”, aquellos que hacen de la ciberseguridad la base de los esfuerzos de transformación digital de sus negocios, volviéndose altamente resilientes y cosechando importantes beneficios comerciales. Estos «transformadores cibernéticos» comparten cuatro características clave:

Destacar en la integración de la ciberseguridad y la gestión de riesgos

Mejore las operaciones cibernéticas a través de la ciberseguridad como servicio

Mostrar más compromiso para proteger su ecosistema

Confíe en gran medida en la transformación

Entre las recomendaciones del informe para impulsar la transformación digital con ciberseguridad se encuentran:

Requerir controles cibernéticos antes del despliegue de nuevos servicios y productos comerciales

Aplicar la ciberseguridad de forma incremental a medida que se alcanzan los hitos de la transformación digital

Designe a un representante para orquestar la ciberseguridad en todas las iniciativas de transformación

6 – La mayoría de los CISO no están preparados para ser directores de juntas

¿Los CISO de empresas que cotizan en bolsa están listos para convertirse en miembros de la junta? Aparentemente no muchos.

La pregunta está en el centro de atención, ya que la Comisión de Bolsa y Valores de EE. UU. (SEC, por sus siglas en inglés) evalúa exigir a las empresas que cotizan en bolsa que divulguen la experiencia en seguridad cibernética de sus directorios . Si se aprueba dicha regla, se incentivaría a las empresas a agregar expertos cibernéticos a sus directorios. Sus CISOs serían una opción lógica.

Sin embargo, solo el 14% de los CISO en las empresas Russell 1000, un índice de las empresas que cotizan en bolsa con la mayor capitalización de mercado, son candidatos fuertes para un puesto en la junta, mientras que la mitad de ellos podrían ser candidatos «viables».

Eso es según el informe «CISO as Board Directors – CISO Board Readiness Analysis» de IANS Research, Artico Search y The Cap Group, que también encontró que alrededor del 6 % de los Russell 1000 CISO tienen experiencia como directores de juntas.

Entonces, ¿qué hace que un CISO sea un candidato adecuado para la junta? El estudio identifica varios factores, entre ellos:

Tener una amplia experiencia en otras funciones no tecnológicas, lo que les ayuda a comprender mejor el negocio de manera holística y estratégica.

Tener un título avanzado en áreas como tecnología, ingeniería, negocios o derecho

Instantánea de ciberseguridad: para una seguridad sólida en la nube, concéntrese en la configuración

1 – NCSC: la configuración es clave para la seguridad en la nube

El Centro Nacional de Seguridad Cibernética (NCSC) del Reino Unido ha ampliado su guía de seguridad en la nube con recomendaciones para usar aplicaciones de software como servicio (SaaS) y plataformas de nube pública de forma segura. El resultado final: se trata de una configuración adecuada.

He aquí una muestra de los consejos del NCSC:

SaaS

Plataformas en la nube: infraestructura como servicio (IaaS) y plataforma como servicio (PaaS)

Para obtener todos los detalles, consulte el anuncio del NCSC » Nueva guía de seguridad en la nube: se trata de la configuración «, junto con un resumen de la guía y secciones específicas y detalladas sobre la seguridad de SaaS y la seguridad de la plataforma IaaS/PaaS .

2 – Publicación de una guía completa sobre el ransomware LockBit

Es todo lo que siempre quiso saber sobre LockBit pero no se atrevió a preguntar.

Las agencias de seguridad cibernética de siete países publicaron esta semana un aviso conjunto sobre LockBit, que según dijeron se clasificó como la variante de ransomware más implementada del mundo el año pasado y continúa causando caos en 2023.

La operación de LockBit utiliza un modelo de ransomware como servicio (RaaS), con afiliados reclutados para llevar a cabo ataques utilizando sus herramientas e infraestructura. Pero debido a que los afiliados de LockBit funcionan de forma independiente, emplean una amplia variedad de tácticas, técnicas y procedimientos (TTP).

“Esta variación en los TTP de ransomware observados presenta un desafío notable para las organizaciones que trabajan para mantener la seguridad de la red y protegerse contra una amenaza de ransomware”, se lee en el documento de 30 páginas, titulado “Comprender a los actores de amenazas de ransomware: LockBit”.

Escrita por agencias cibernéticas de EE. UU., Canadá, Australia, Reino Unido, Francia, Alemania y Nueva Zelanda, la guía ofrece una inmersión profunda en todo lo relacionado con LockBit, incluida su evolución; herramientas utilizadas por los atacantes; TTP; vulnerabilidades explotadas; mitigaciones recomendadas; y tendencias y estadísticas.

“Dotar a las organizaciones con este conocimiento les permitirá comprender, reconocer y enfrentar mejor esta amenaza”, dijo Sami Khoury, director del Centro Canadiense de Seguridad Cibernética, en un comunicado.

Para obtener todos los detalles, consulte el anuncio de la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y la guía completa , así como la cobertura de The Record , Infosecurity Magazine , The Register y Computer Weekly .

3 – OWASP renueva sus 10 principales riesgos de seguridad de API

OWASP acaba de revisar su lista de las 10 debilidades y riesgos de seguridad de API más críticos por primera vez desde 2019. Entonces, si es un desarrollador, diseñador o arquitecto involucrado en el desarrollo y mantenimiento de API, échele un vistazo. La lista describe cada riesgo, clasifica su explotabilidad y explica sus impactos. También ofrece recomendaciones para prevenir cada uno de los siguientes riesgos:

OWASP renueva sus 10 principales riesgos de seguridad de API

“Por naturaleza, las API exponen la lógica de la aplicación y los datos confidenciales, como la información de identificación personal (PII), y debido a esto, las API se han convertido cada vez más en un objetivo para los atacantes. Sin API seguras, la innovación rápida sería imposible”, se lee en la sección Prólogo del proyecto .

Para obtener todos los detalles, vaya a la página principal del Proyecto de seguridad API de OWASP y consulte la lista .

4 – CISA se acerca a las herramientas de administración de red accesibles por Internet

¿Su empresa utiliza herramientas de administración remota para administrar redes internas a través de Internet público? Es posible que desee consultar lo que la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) tiene que decir sobre ellos.

CISA los encuentra tan riesgosos cuando están configurados incorrectamente que esta semana emitió una orden instruyendo a las agencias federales civiles a desconectarlos de Internet o protegerlos a través de capacidades de confianza cero que imponen el control de acceso.

“Con demasiada frecuencia, los actores de amenazas pueden usar dispositivos de red para obtener acceso sin restricciones a las redes organizacionales, lo que a su vez conduce a un compromiso a gran escala”, dijo la directora de CISA, Jen Easterly, en un comunicado. Después de que se detecte una herramienta de este tipo, las agencias tendrán 14 días para tomar medidas correctivas.

Un ejemplo de estas herramientas, que CISA llama “interfaces de administración expuestas a Internet”, sería una consola basada en la web y accesible a Internet para administrar un enrutador en la red interna de una agencia.

Si bien la orden, titulada “Directiva operativa vinculante 23-02: Mitigación del riesgo de las interfaces de administración expuestas a Internet”, está dirigida específicamente a las agencias civiles federales, su consejo podría ser útil para cualquier organización que utilice este tipo de herramienta.

Práctica prohibida por BOD 23-02: Interfaces de administración en red accesibles desde Internet

(Fuente: CISA)

Para obtener todos los detalles, consulte:

El anuncio » CISA dirige a las agencias federales para proteger las interfaces de administración expuestas a Internet «

Directiva Operativa Vinculante 23-02

Guía de implementación de la directiva

Cobertura y comentarios de The Record , FCW y FedScoop

5 – Accenture: La ciberseguridad impulsa los negocios

La ciberseguridad ayuda a aumentar las ventas y reducir los costos. Esa es una conclusión clave del informe «Estado de la resiliencia de la ciberseguridad 2023» de Accenture, publicado esta semana.

Específicamente, las organizaciones con programas de ciberseguridad estrechamente alineados y objetivos comerciales son:

Para el estudio, Accenture encuestó a 3000 encuestados (2500 ejecutivos de seguridad y 500 líderes empresariales) de empresas con ingresos de más de mil millones de dólares, ubicadas en 14 países y de 15 industrias.

Identificó al 30 % como “cibertransformadores”, aquellos que hacen de la ciberseguridad la base de los esfuerzos de transformación digital de sus negocios, volviéndose altamente resilientes y cosechando importantes beneficios comerciales. Estos «transformadores cibernéticos» comparten cuatro características clave:

Entre las recomendaciones del informe para impulsar la transformación digital con ciberseguridad se encuentran:

6 – La mayoría de los CISO no están preparados para ser directores de juntas

¿Los CISO de empresas que cotizan en bolsa están listos para convertirse en miembros de la junta? Aparentemente no muchos.

La pregunta está en el centro de atención, ya que la Comisión de Bolsa y Valores de EE. UU. (SEC, por sus siglas en inglés) evalúa exigir a las empresas que cotizan en bolsa que divulguen la experiencia en seguridad cibernética de sus directorios . Si se aprueba dicha regla, se incentivaría a las empresas a agregar expertos cibernéticos a sus directorios. Sus CISOs serían una opción lógica.

Sin embargo, solo el 14% de los CISO en las empresas Russell 1000, un índice de las empresas que cotizan en bolsa con la mayor capitalización de mercado, son candidatos fuertes para un puesto en la junta, mientras que la mitad de ellos podrían ser candidatos «viables».

Eso es según el informe «CISO as Board Directors – CISO Board Readiness Analysis» de IANS Research, Artico Search y The Cap Group, que también encontró que alrededor del 6 % de los Russell 1000 CISO tienen experiencia como directores de juntas.

Entonces, ¿qué hace que un CISO sea un candidato adecuado para la junta? El estudio identifica varios factores, entre ellos:

Recent Posts

Recent Comments

Categories

Recent Post

Mejores prácticas de seguridad en Active Directory

29/02/2024Solucione incidentes mayores con ayuda de los

21/02/20245 soluciones de seguridad informática que su

13/10/2023